本文学习笔记是参考B站UP主月只蓝的视频内容。

UP主的主页链接为

月只蓝的视频内容较为基础,适合初学者入门。

1 有机物分子

有机物可以分为两类,一种是链状化合物,另一种是环状化合物。由之前的内容可以,有机物的绘制过程如下所示:

- 先环后链画骨架。

- 处理杂原子。

- 处理双键、三键。

- 加氢、Clean。

- 检查核对。

1.1 绘制链状有机物

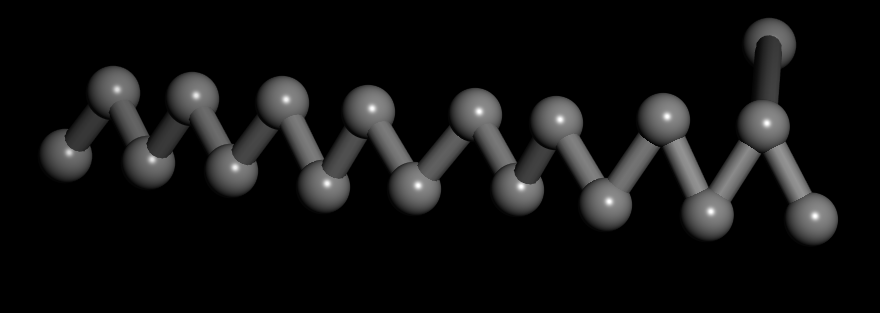

(1)十二烷

十二烷的分子式如下所示:

首先打开Materials Studio软件,首先绘制C原子骨架,选择C元素连接成12个C的骨架:

因为元素没有双键,直接进行加氢:

之后点击Clean:

查看左下角的Properties:

(2)

十二烷的分子式如下所示:

首先绘制C原子骨架,选择C元素绘制碳碳单键:

因为乙烯是碳碳双键,点击两个碳原子之间的键,将碳碳单键改为碳碳双键:

将碳碳双键加氢:

再点击Clean为:

查看左下角的Properties:

可以看到分子式为。

(3)甘氨酸Gly

甘氨酸的分子式为:

首先首先绘制C原子骨架,在这对于氧原子和氮原子首先将其化成C原子:

因为分子中有氮原子,按Ctrl+鼠标左键,选择该原子:

因为将更换为N原子,点击上面选项栏中Modify选线栏中的Modify Element,再点击Nitrogen,这样就将C原子换为了N原子。同理,连续点击上图中右下角和最上面的碳原子,更换原子:

因为有碳氧双键,鼠标点击碳氧单键将其改为双键得:

最后再将补氢得:

最后Clean:

最后检查最小角的分子式为:

(4) 棕榈酸(十六烷酸)

分子式如下所示:

首先首先绘制C原子骨架:

将需要变化的C变为O得:

加氢得:

最后Clean:

最后检查左下角的分子式为:

1.2 绘制环状有机物

环状有机物包括脂肪环和苯环。

脂肪环下面的例子包括环己烷和环戊烷。

(1)环戊烷

环戊烷的分子式为:

下面开始绘制环戊烷,点击上方Sketch ring选项栏中的5 member:

点击之后如下结果:

加氢得:

(2)环己烷

环己烷的分子式为:

同理,对于环己烷, 点击上方Sketch ring选项栏中的6 member:

补氢:

而如果想要画碳原子数量大于6的环,可以直接电路Sketch ring中的任意一个,然后直接按键盘中的数字进行修改,需要注意的是键盘需要改为英文键盘,如下所示:

加氢得:

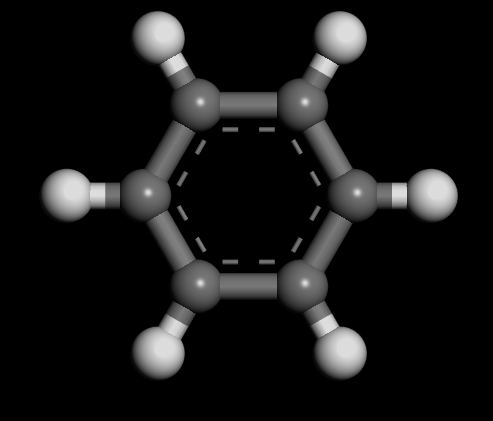

(4)下面用Materials Studio来绘制苯环。苯环有两个分子式,一种是凯库勒式,一种是共振式。

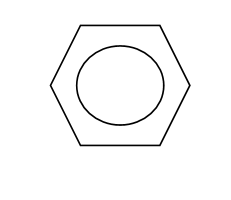

凯库勒式的分子式如下所示:

共振式的分子式为:

对于凯库勒式,点击Sketch ring选项中的6 member:

添加双键得:

加氢得:

而对于共振键,可以使用Materials Studio软件直接绘制,按住点击Sketch ring中的6 member,按住Alt,在界面中点击鼠标左键:

加氢得:

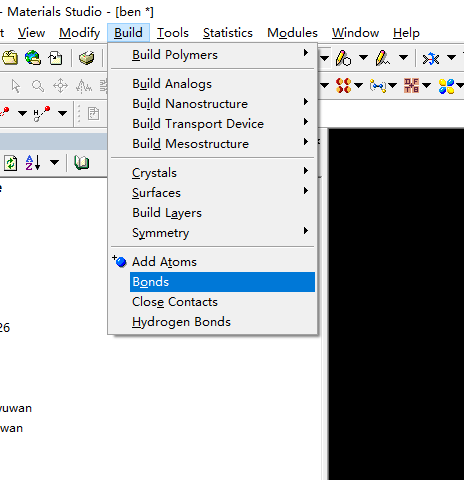

共振式和凯库勒式之间能够相互转换的,例如将共振式转换为凯库勒式,先选择整个分子式:

点击Build选项栏中的Bond键:

进入下面这个界面,如下所示:

Kekule式和Resonant分别表示的是凯库勒式和共振式,如果想要什么公式可以直接选择。在上面转换为凯库勒式如下所示:

7595

7595

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?