14.3.3 实验步骤

安全防护小组通过对 XYZ 公司的网络安全防护体系分析,发现该公司的路由器将内网与外网隔离,黑客不可能直接攻击内网主机拿到公司员工信息,该公司对外提供的唯一窗口就是 Web 服务器, 因此安全防护小组从 Web 服务器开始对公司的安全防护体系进行评估和防护。

1.安全检测

1) Web 服务器的安全检测

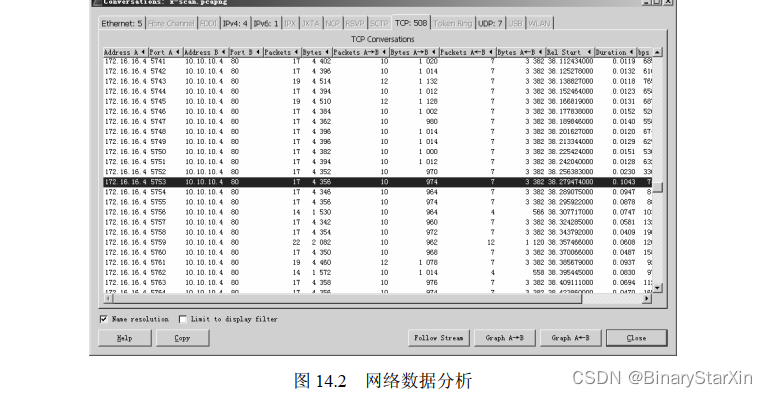

安全防护小组是对存储的网络数据进行分析,如图 14.2 所示,发现 IP 地址为172.16.16.4 的主机在 76s 内对 Web 站点发送了大量的数据包,建立了大量的 TCP 会话,并且其端口号呈+1 递增的态势。这是一种典型的自动化扫描现象。由此猜测 IP 地址为172.16.16.4 的主机正在对 Web 站点进行扫描。

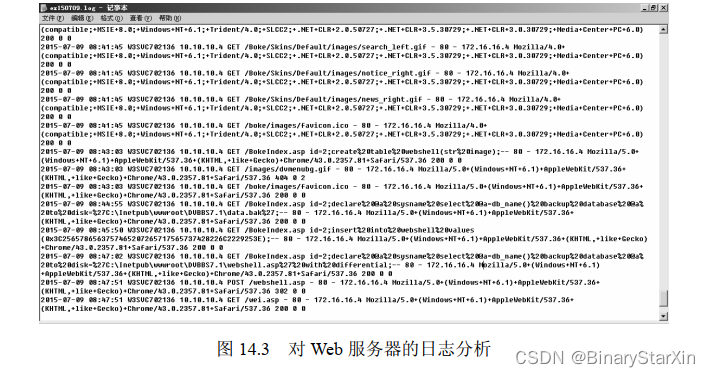

进一步对 Web 服务器的日志进行分析,如图 14.3 所示,发现 IP 地址为 172.16.16.4的主机对 Web 服务器数据库执行了非法操作,如创建数据库表、备份数据库、生成Webshell 等,因此推断该主机对 Web 服务器进行注入攻击。并且,该主机通过 wei.asp对 Web 服务器进行操作, data.bak 就是该主机在 Web 服务器上建立的原数据库备份,以防止对原数据库造成破坏。

2)路由器安全检测

安全防护小组经分析认为,公司内网和 Web 服务器之间由路由器隔离,黑客跳过路由器直接攻击内网主机的可能性比较小,因此推断黑客可能先拿下路由器从而得知内网网段进而对内网主机进行扫描获取内网网络拓扑结构信息和主机信息等。因此,需要对路由器上的日志文件进行分析,以检查路由器是否有被攻击过的痕迹。

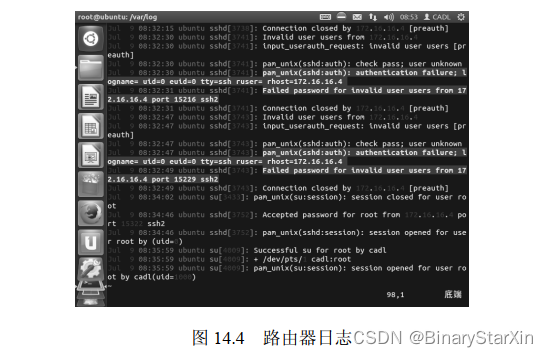

通过对路由器日志的分析,发现 IP 地址为 172.16.16.4 的主机多次通过 SSH 服务尝试登录路由器,并在多次尝试之后于 7 月 9 日 08:34:46 以 root 身份登录成功,结果如图 14.4 所示。因为 172.16.16.4 并不是内部网络的 IP 地址,所以推断该主机正在对路由器进行暴力破解,并成功获取用户名和口令。

3)内网安全检测

安全防护小组分析当黑客成功拿到路由器的 root 权限之后,随即对内网主机进行了入侵。但从哪一台内网主机作为切入点呢?为了准确分析得到作为切入点的内网主机,安全防护小组对内网主机 1 和内网主机 2 的系统日志及内网数据进行了分析。

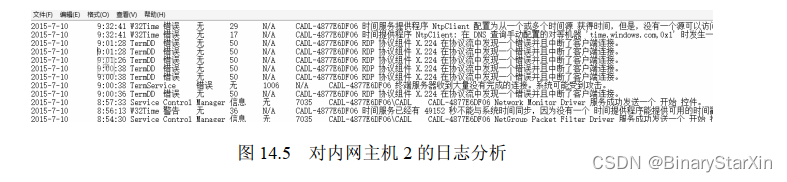

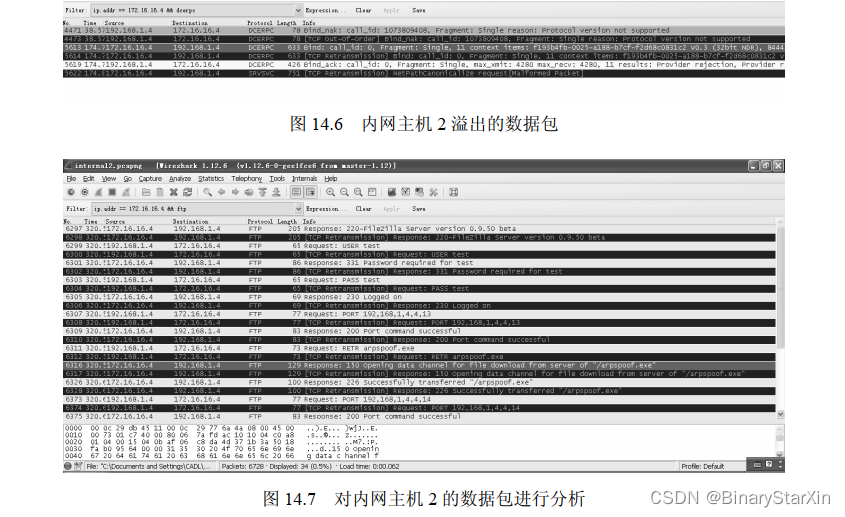

首先,对内网主机 1 和内网主机 2 进行系统日志分析。对内网主机 2 的日志分析时发现内网主机 2 曾遭受攻击,如图 14.5 所示。结合网络数据包做进一步分析,如图 14.6所示,可发现攻击主机通过 RPC 向内网主机 2 发送了大量的构造数据包进行溢出,因此推断内网主机 2 可能存在溢出漏洞。而对内网主机 1 的日志分析未发现任何异常。接着,通过对内网网络数据进行分析,发现 IP 地址为 172.16.16.4 的主机利用 SMB协议多次协商并成功建立了会话,同时还通过 FTP 协议向内网主机 2 传送了大量未知文件,如 arpspoof.exe 等文件(通过查阅资料可以知道这是一种 ARP 欺骗工具),如图 14.7所示。

安全防护小组又对内网主机 1 的通信数据包转发流程进行分析, 发现在与 Web 服务器进行通信的时候数据包转发流程发生了变化, 可能遭受到了 ARP 欺骗攻击。 分析流程如下:正常情况下,安全防护小组通

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?