6.2 NSX 防火墙详解

在讨论 NSX 防火墙和安全解决方案之前,首先需要阐述当前数据中心所面临的与安全 相关的难题和存在的挑战。

众所周知,安全攻击会给企业带来诸多的负面影响。例如,业务中断、遭受法律诉讼 及罚金、企业形象受损、知识产权被窃取等,所有这些负面影响最终会使企业遭受较大的 财务损失。企业为什么会面临如此之多的关键数据的泄露与黑客攻击呢?这是因为当前数 据中心的安全防护主要依赖于边界物理防火墙,而在内部几乎没有横向控制,从而使得针 对服务器的威胁与漏洞仍然存在,一些非关键服务器的安全防护薄弱,进而会成为攻击的 目标。绝大多数攻击都有一个共同特点:攻击包可以在数据中心内部任意通行,由于传统 安全防防护没有内部横向控制,因此一旦植入木马,攻击就会在数据中心内部蔓延,关键 服务器将成为二次攻击目标。 后文会详细介绍 NSX 防火墙技术,看看 NSX 安全解决方案如何解决企业面临的这些安全难题。

6.2.1 企业和数据中心需要面对的安全挑战

我们不断会从新闻中了解到与网络安全相关的问题,例如黑客攻击、数据泄露等。这 里列举了 2015 年内几个影响深远的黑客攻击事件(资料来源于网络),各种类型的企业都 遭受了不同程度的攻击,大量的公司内部文件(如企业战略规划、公司财务报表、组织人 事架构等)和客户私人信息(涵盖用户的健康、财产、电子邮件、家庭住址, 甚至是社保 号码、信用卡信息等敏感数据)被一些组织和个人窃取和公布,其严重后果不言而喻, 而 且这仅仅是冰山一角。

今年 7 月,美国著名的连锁药店 CVS 将颇受欢迎的在线照片冲印服务下线,只因 其检测到一次黑客攻击。据称这次黑客攻击导致用户的信用卡数据、电子邮件、 邮箱地址、电话号码、密码等关键信息被泄露,目前还不清楚到底有多少用户受 到影响。除了 CVS 以外,美国另外一些大型连锁药店、超市, 如 Walgreens、 Costco 和 Rite Aid, 也曾被黑。

英国电信运营商 Carphone Warehouse 于 8 月被黑,大约 240 万用户(差不多英国 人口的 4%)的个人信息被泄露,约有 9 万名用户的加密信用卡信息被泄露。这也 是今年英国最大的一次黑客入侵事件,目前相关部门已经对此展开调查。

加州大学洛杉矶分校医疗系统( UCLA Health) 于 2015 年初遭遇大规模的黑客攻 击,大约 450 万份数据被泄露。这些数据中包含了客户的社保账号和医学数据(如 病历、用药情况、测试数据等)。 婚外情交友网站 Ashley Madison 于 8 月前被黑,大约 3700 万用户的数据被泄露,很 多人坐立不安。一家名为 The Impact Team 的黑客组织攻破了该网站的安全系统,获 取到了用户数据和信用卡记录,甚至还拿到了网站员工的数据。 Ashley Madison 的数 据无疑非常敏感,不仅会让很多用户的婚姻亮起红灯,还可能引起一系列的敲诈行为。

美国知名大型医保企业 Anthem 于年初被黑,超过 8000 万名客户的详细信息被泄 露,其中包括姓名、地址、就业信息、社保号码等敏感信息。更值得苛责的是, 该公司的安保系统存在很大的漏洞,绝大部分用户信息竟然都没有加密,目前 FBI 正在对此次黑客事件展开调查。

今年 5 月,美国国税局的安保系统竟然被黑客攻破,超过 10 万名纳税人的网上资 料被泄露。单单从受害人的数量来看,这次黑客攻击和上面提到的 Anthem 或是 UCLA Health 不能比,但影响却更大。 因为这次黑客攻击事件发生在报税季,报税 和缴税在美国算得上是非常重要的事情,黑客通过获取纳税人的信息制造假的退 税申请,申请到了大约 5000 万美元的退税金额。

美国人事管理局( OPM)数据泄露事件无疑是今年影响最大的一次黑客攻击事件。 今年 6 月, OPM 的服务器被攻破,约有 400 万名联邦雇员的个人信息被盗,其中 不仅包括雇员的姓名和地址,还包括社保号码。因为这次数据泄露事件,美国人 事管理局局长不得不引咎辞职。 可以看到,黑客攻击、数据泄露事件层出不穷,即便是看似安全的美国政府部门、黑 客公司都无法幸免于难。而中国国内的情况也好不到哪边去,某著名商旅网站近期就遭受 了一次大规模数据泄露事件。

6.2.2 NSX 如何应对当今安全难题

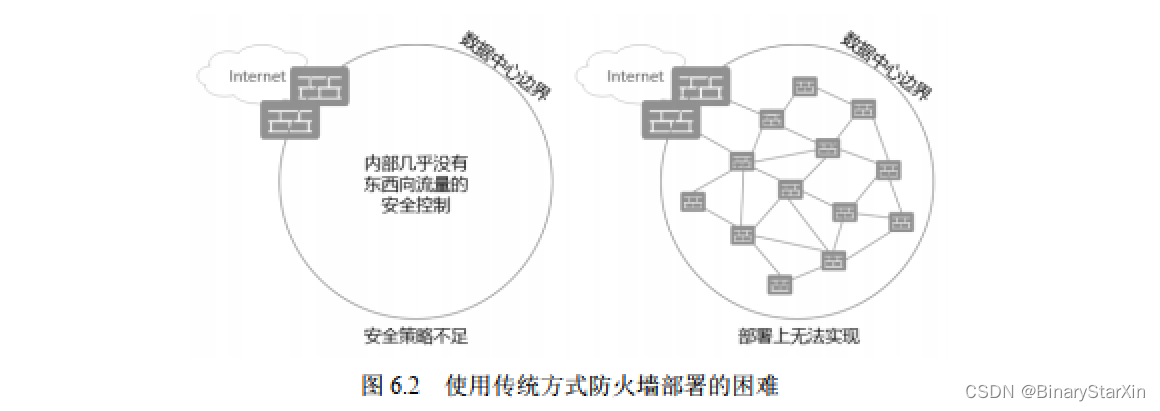

我们会发现,那些信息安全做得非常好的公司也可能会惨招黑手。其实,黑客和正常 的访问者一样,一般只能从外部 Internet 访问到 Web 服务器,而被泄露的用户数据都是 存储在数据库服务器中的,黑客想要从 Web 服务器中获取数据库中的敏感信息,还需 要攻破 App 服务器等一连串节点。 Web 服务器到 App 服务器,再到数据库服务器的访 问,都是数据中心中的东西向流量,东西向流量的安全与部署在数据中心边界的防火墙 设备无关,需要在数据中心内部进行安全策略部署。由此可见,仅部署边界安全的策略 ( 见图 6.2 的左图)已经被证实不完善,这种方法无法满足企业对网络安全的需求。而 在数据中心内部部署一台(或两台作为冗余) 物理防火墙的旁路连接方式,因为性能和 带宽瓶颈,可能无法处理大型数据中心成百上千台虚拟机的东西向流量。 如果真的部署 多台物理防火墙( 见图 6.2 的右图), 那么投资会很高,而且运维管理十分复杂,操作 上也无法实现完全的信任关系。因此,很多企业在数据中心内部的安全防护措施无法面 面俱到,这就给了黑客可乘之机。

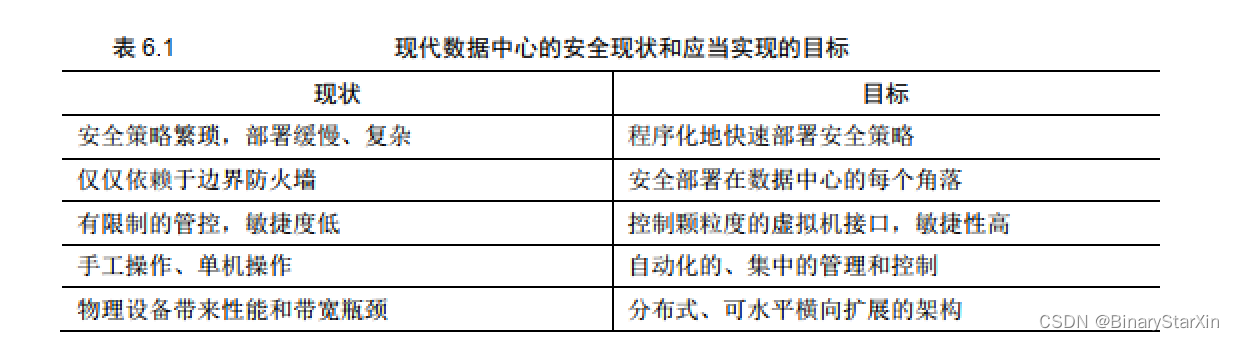

为了改变数据中心的安全状况,就需要有更好的解决方案来提供支持。当前用户的数据中心的安全现状及其希望达到的目标如表 6.1 所示。

由于当前很难通过部署多台物理防火墙的策略实现数据中心的分布式部署,因此表 6.1 中提及的目标极难实现。其实,随着 CPU 性能不断提升,多家厂商推出基于虚拟机的防火 墙解决方案后,程序化地快速部署安全策略、安全部署在数据中心的每个角落等问题都已 经得到了较好的解决。然而,细颗粒度的接口(如针对每台虚拟机的每一条流量做安全策 略)、完全自动化的控制(安全策略可以随着虚拟机迁移而迁移)、可水平横向扩展的架构 的实现仍然不够理想。而 NSX 防火墙的核心技术—微分段和分布式的架构、与每块 vNIC 关联的策略,则有效解决了这些问题,它可以大大加固数据中心的安全。

微分段是针对以往的防火墙策略颗粒度太粗而提出的。以往的虚拟防火墙技术一般通 过安装在主机中的一台虚拟机来实现,这意味着每一台主机下属的所有虚拟机将共用一台虚拟 防火墙。而使用了基于微分段的分布式防火墙之后,可以在每一台虚拟机之上部署一台防火墙, 并与虚拟机的每块 vNIC 进行策略关联,使得每台虚拟机的流量在出栈和入栈时都可以得到安 全防护,执行就近的允许、拒绝和阻断策略。这种防火墙策略是独立于网络拓扑的,无论企业 的逻辑网络是基于 VLAN 还是 VXLAN,都能得到一致的体验—虚拟机流量在出虚拟机时就 受到了安全策略的限制。 也就是说,防火墙策略在 VXLAN 流量被 Hypervisor 的 VTEP 进行封 装之前就得以执行,这意味着即使用户不希望通过 NSX 解决方案实现网络虚拟化,也能使用 NSX 解决方案实现细颗粒度的网络安全。此外,微分段技术将防火墙的颗粒度精细到每台虚 拟机之上,其策略与虚拟机绑定,这就意味着防火墙策略无需关心 IP 地址,可以随虚拟机迁 移而迁移,就算在同一网段内的两台虚拟机也能实现与 IP 地址无关的安全策略。

6.2.3 NSX 分布式防火墙概述

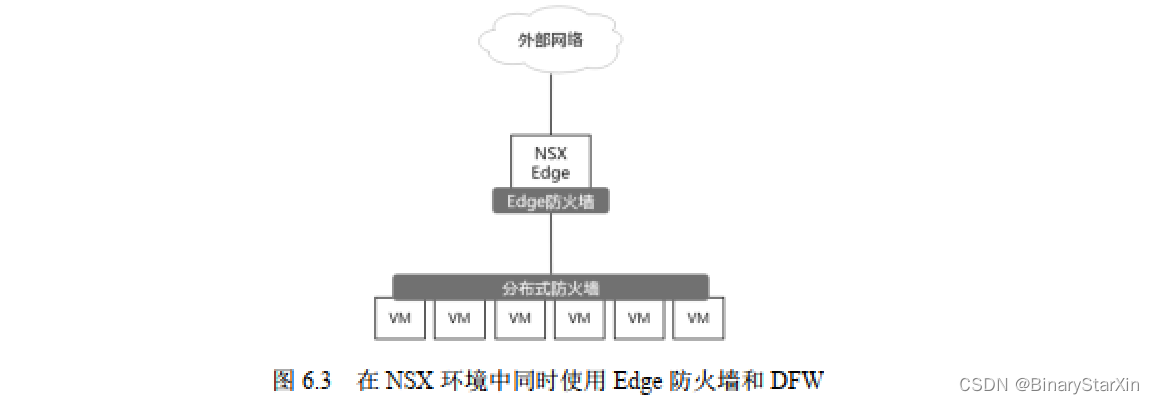

VMware NSX 不仅是网络虚拟化平台, 还是安全平台。与部署网络模式类似, NSX 安 全解决方案以软件的方式提供和部署 2 到 4 层的安全防护, 5 到 7 层的安全则可以通过集 成合作伙伴的安全解决方案来实现。在 NSX 网络虚拟化平台中,可以提供两种防火墙功能: 一个是由 NSX Edge 提供的集中化的虚拟防火墙服务,它主要用来处理南北向流量;另一 个就是基于微分段技术的分布式防火墙,主要用于处理东西向流量。一般将 NSX 分布式防 火墙简称为 DFW(Distributed Fire Wall)。在 NSX 网络虚拟化平台中,同时使用 NSX Edge防火墙和分布式防火墙的逻辑拓扑架构如图 6.3 所示。

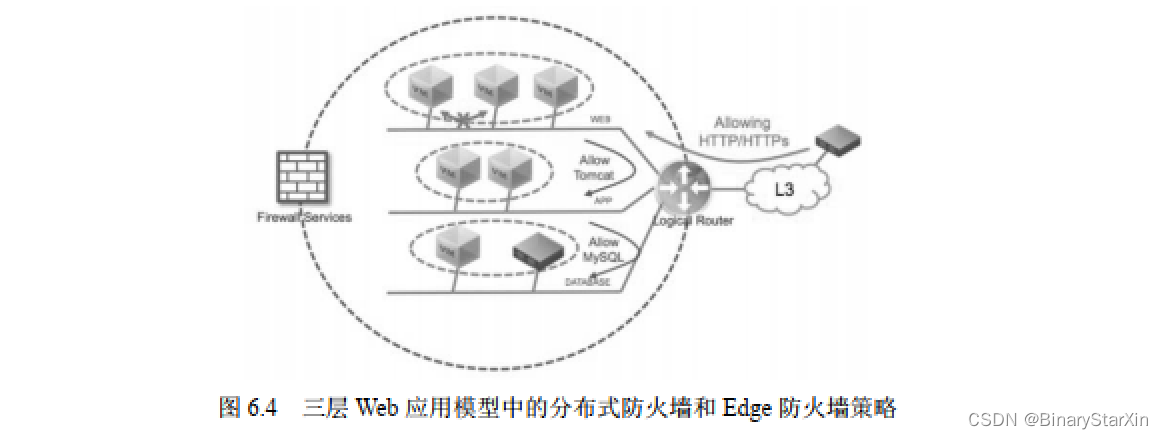

NSX 分布式防火墙通过水平扩展部署 Hypervisor 的方式来扩充东西向防火墙的处理容 量,提供更加精细颗粒度的访问控制。它提供了更好的自动化部署方式,整个数据中心只 需集中化统一管理一个分布式防火墙。通过 NSX 的分布式防火墙,用户可以实现数据中心 的微分段,将安全部署在数据中心内部的各个角落。 让我们再次回到前文多次提到的三层应用模型, 如图 6.4 所示。从逻辑上看, NSX 分 布式防火墙的应用非常简单,它其实就是在这个三层应用模式之上增加了安全防护的功能。

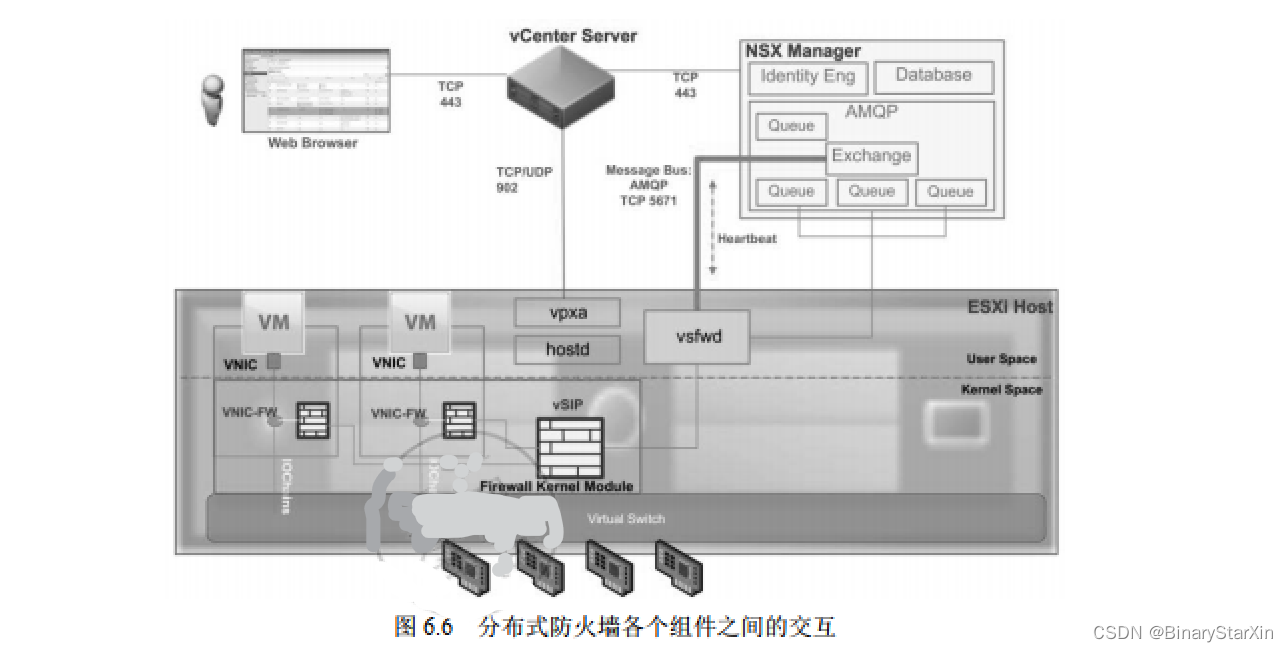

与前文讨论的分布式逻辑路由器的实现方式类似, NSX 分布式防火墙同样通过在 ESXi 主机的内核空间中安装内核模块来实现这个功能(见图 6.5)。 它在处理东西向流量时,提 供线速的网络流量转发和安全防护。 前面在介绍 NSX 管理平面和控制平面时已经讲到, Hypervisor 用户空间中的 vsfwd(RabbitMQ 客户端)和以进程形式寄宿在 NSX Manager 之 上的 RabbitMQ 服务器建立通信连接, NSX Manager 通过这个连接将信息直接发送到 ESXi 主机,而 vsfwd 又与内核空间的分布式防火墙逻辑相连,这样一来, NSX Manager 上配置的策略规则直接被发布到了内核模块之上的分布式防火墙上。 每个分布式防火墙实例是基于每台虚拟机的 vNIC 创建的。比如,如果一个虚拟机有 3 个 vNIC,就会有 3 台分布式防火墙实例关联到这个虚拟机。在 NSX 网络虚拟化环境下, 分布式防火墙在虚拟机创建时就默认生成了,只是里面并没有设置防火墙规则。如果虚拟 机不需要分布式防火墙服务,可以将其添加到“排除列表”。默认状况下, NSX Manager、 NSX Controller、 NSX Edge 服务网关是在排除列表中的,如果它们也需要使用分布式防火 墙服务, 可以将其手动从列表中解除。

可以使用下面两种方法书写分布式防火墙策略规则。

二层规则: 二层规则对应 OSI 模型的第二层,只有 MAC 地址可以用于规则中的源 目信息,并且只有二层协议可以用于服务对象,如 ARP。

三/四层规则: 三/四层规则对应 OSI 模型的第三、四层,策略规则可以使用 IP 地 址或 UDP/TCP 的端口来书写。值得注意的是,二层规则往往在在三/四层规则之前 被优先执行,比如将一个二层规则修改为 block,则所有与之相关的三/四层流量都 会被 block,即便其规则并没有 block 的执行动作。 由于 NSX 分布式防火墙运行在虚拟机的 vNIC 层面,这意味着无论虚拟机采用何种方 式连接到逻辑网络,都可以被分布式防火墙策略所保护。这些虚拟机的连接方式有连接VDS (基于 VLAN 的 port-group) 或连接分布式逻辑交换机(基于 VXLAN 的 port-group)。 与 NSX 分布式防火墙的工作息息相关的组件有三个, 这里需要重点说明。 因为在 NSX 网 络虚拟化平台,在分布式逻辑交换机、分布式逻辑路由器处,将 NSX Manager 作为管理平面 组件, NSX Controller 作为控制平面组件,而在 NSX 分布式防火墙中,管理平面和控制平面的 组件则大不相同,这一点在之前已经提到过,分布式防火墙通过 vsfwd 服务进程直接与 NSX Manager 通信。 NSX 分布式防火墙的管理平面和控制平面、 数据平面的组件如下所述。

vCenter Server:在 NSX 分布式防火墙的部署中,将 vCenter 作为其管理平面。通 过 vSphere Web Client 创建分布式防火墙策略规则,之后,每一个 vCenter 中的集群、 VDS port-group、逻辑交换机、虚拟机、 vNIC、资源池等就都可以使用这些基 于源和目的的策略规则。 NSX Manager:在 NSX 分布式防火墙的部署中,将 NSX Manager 作为其管理平 面和控制平面。 NSX Manager 接收到 vCenter Server 的策略规则后,就会将它们存 储到本地的数据库,并将这些分布式防火墙策略规则同步推送到 ESXi 主机。一旦 策略规则发生变动,系统会实时同步发布和推送。 ESXi 主机:在 NSX 分布式防火墙的部署中,将 ESXi 主机作为其数据平面。 ESXi 主机从 NSX Manager 那里接收到了推送来的分布式防火墙策略,随即将规则进行 翻译,运用到内核空间以便实时执行策略。这样,所有的虚拟机流量都会在 ESXi 主机处进行检查和执行。例如,处于不同 ESXi 主机的虚拟机 1 和虚拟机 2 需要通 信时,策略在虚拟机-1 的流量需要离开 ESX-1 时被防火墙规则进行处理,并在流 量需要进入 ESXi-2 时进行同样的处理,然后,安全的流量才会抵达虚拟机 2。 刚才提到过,在 NSX 环境中部署 ESXi 主机后,分布式防火墙功能就自动开启了,而 开启这个功能则是在 Hypervisor 中安装内核 VIB 来实现的, 这个安全的 VIB 称为 VSIP (VMware internetworking Service Insertion Platform)。 VSIP 作为分布式防火墙的引擎,在线 速转发的基础上负责所有的数据平面的流量保护工作。 之前提到的直接与 NSX Manager 通信的 vsfwd 服务进程,则会执行如下任务:

与 NSX Manager 交互,检索策略规则;

收集分布式防火墙统计信息,并发送至 NSX Manager;

将日志信息发送至 NSX Manager。 此外, VSIP 还提供了更多的分布式防火墙功能。它通过加载诸如欺骗防范的策略或将流量 重定向,将第三方安全服务(Palo Alto、 Trend、 Symantec 等)集成到 NSX 网络虚拟化平台。 而 vCenter Server 和 ESXi 主机之间的通信路径(在 ESXi 主机上使用 vpxa 进程),则 仅用于 vSphere 的相关操作,如虚拟机创建、 存储修改等。这种通信不会影响任何分布式 防火墙的操作。 图 6.6 说明了以上提到的组件在工作时候如何进行交互。 介绍完 NSX 分布式防火墙的各平面, 再来看一下其表项。 ESXi 主机上的 NSX 分布式 防火墙实例包含两个分离的表项。

规则表项(Rule Table):用来存储策略规则。

连接追踪表项(Connection Tracker Table):高速缓存表项,用于执行策略规则。 在阐述这两种表项之前,需要理解分布式防火墙规则是如何执行的: 分布式防火墙规则按照从上而下的顺序执行;

每一个数据包在表项中,都会在线检查更高级别的规则之后,才会移动到较低的规则;

一旦流量的参数匹配到表项中的第一条规则,就会强制执行该规则。

因此,在书写分布式防火墙规则时,需要将颗粒度最精细的策略写在规则表中的顶端,以便在其他规则生效前进行优先匹配和执行。

分布式防火墙的默认策略位于规则表的底部,它不执行任何规则(全部放行)。之前说 明过,这个默认策略在 ESXi 主机部署完毕时就会生成,对所有流量执行“允许” 的操作。 这是因为,在部署虚拟机时, VMware 不希望打破尤其是通过 DRS 进行动态部署时的策略。 在部署完毕后,就可以修改默认规则,或在其之上增加各种高级规则。

6.2.4 NSX 分布式防火墙的功能和优势

NSX 网络虚拟化平台中的分布式防火墙具有如下功能。

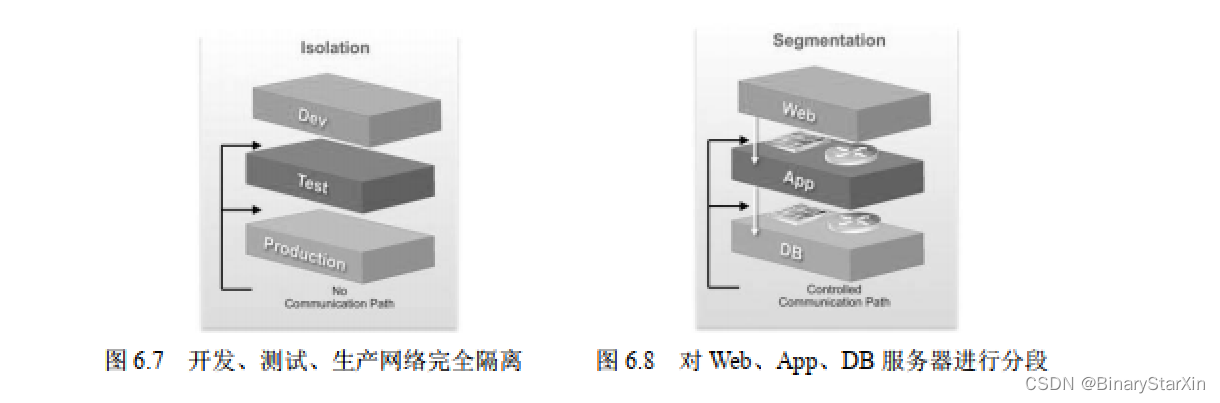

隔离(Isolation) 这是防火墙部署在企业或数据中心时需要实现的基本功能。它将不相关的网络完全隔 离,进而保持各自的独立性,如图 6.7 所示,在这种情况下,开发、测试与生产网络都是 完全不能够相互通信的。隔离是在虚拟化环境下实现多租户的必要条件。任何一个隔离的、 独立的虚拟网络,都可以在数据中心内部的任何位置处理工作流,因为在网络虚拟化环境 中,已实现了和底层物理网络无关的虚拟网络,只要虚拟网络是连通的,就无需关心虚拟机在数据中心内所处的物理位置。

任何独立的虚拟网络都可以包含分布在数据中心任意位 置的工作负载,同一个虚拟网络中的工作负载可以位于相同或不同的虚拟化管理程序上。 此外,多个独立虚拟网络中的工作负载可以位于同一个虚拟化管理程序中。 其实,在通过 VXLAN 等 Overlay 技术搭建的虚拟网络中,不同网段之间本来就是默 认隔离的。但是当不同网段需要相互通信时,就需要调用分布式防火墙的安全策略来隔离 一些敏感流量了。在隔离时,无需引入任何物理网络中的子网、 VLAN 信息、 ACL 和防火 墙规则,所有安全策略全部在虚拟化环境内部完成。 通过 NSX 防火墙,逻辑网络同样可以与底层物理网络进行隔离。

由于流量在 Hypervisor 之间封装过,物理网络可以运行一套与虚拟网络完全不同的网络地址空间,并与虚拟网络 连接。例如,在基于 IPv4 的物理网络之上,逻辑网络可以支持 IPv6 的应用负载。这种物 理网络与虚拟网络的隔离策略,可以保护底层 Underlay 网络网络免受虚拟网络中任何被攻 击或感染病毒的虚拟机的影响。并且,传统的安全策略,如 ACL、 VLAN 策略、防火墙规 则等,也可以在物理网络侧启用,与 NSX 防火墙做双向策略,实现双向安全隔离。

分段(Segmentation) 分段是与隔离相关但是运用在多层虚拟网络中的一种安全策略。它在相关安全组之间进行 安全区域的划分,并根据安全策略进行通信,是一种不完全的隔离。如图 6.8 所示, Web、 App、 DB 服务器之间不能够完全相互通信,但还是会通过分段的方式放行一些允许的流量。

6623

6623

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?