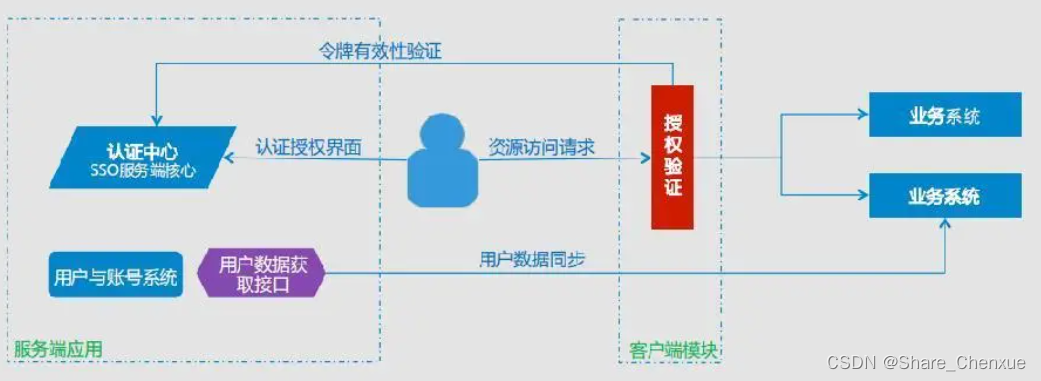

统一身份单点登录管理平台是一种身份验证服务,允许用户使用单个标识来登录多个应用程序或系统,避免了频繁输入用户名和密码的麻烦。用户只需进行一次身份认证,即可访问多个应用或系统,提高了用户的便利性和效率。这种平台通过集中管理用户身份信息,实现了跨多个平台和系统的统一认证和授权,从而简化了用户登录过程,并提高了安全性和可靠性。

为什么要与零信任结合进行迭代升级,旨在进一步提升系统的安全性和用户体验。单点登录简化了用户访问多个应用的流程,而零信任则强调“永不信任,始终验证”的原则,确保即使在网络内部也需进行身份验证和权限控制。二者的结合,不仅强化了访问控制,还降低了安全风险。通过实时验证用户和设备身份,以及最小权限访问策略,系统能更有效地防止未经授权的访问和数据泄露。同时,这种升级也提升了用户体验,减少了重复登录和权限管理的繁琐步骤,提高了工作效率。

统一身份单点登录管理系统需要结合零信任进行升级的原因包括:

- 应对老旧系统的身份认证问题:组织内老旧系统通常具备身份认证体系,但安全合规性差,如接口和用户身份信息未经加密,易引发安全问题。零信任能够帮助梳理和统一这些复杂的身份认证体系,解决因系统多样性和供应商不同导致的身份权限规则不一致问题。

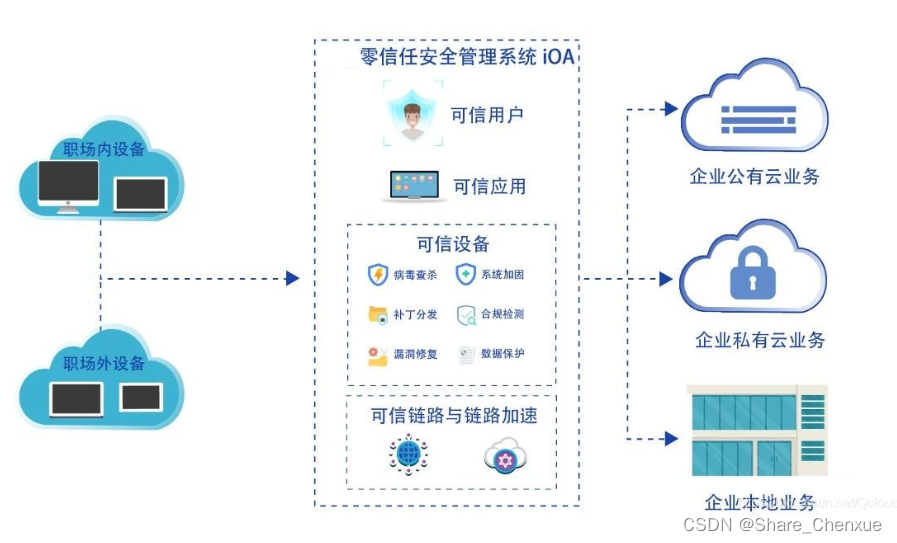

- 实现实体的全面身份验证和动态访问控制:零信任身份管理体系不仅限于用户身份,还包括设备、服务和数据等所有网络中交互的实体。它要求每个实体的身份必须得到确认和验证,并在进行敏感操作时可能触发额外的身份验证步骤。这使得统一身份单点登录管理系统能够更加安全地控制访问权限,确保只有经过验证的用户和设备能够访问资源。

- 提升访问控制策略的适应性和实时性:零信任访问控制基于实体身份、请求上下文和资源敏感性,实施“最小权限”原则。它要求安全审计具备实时监控和自动化分析能力,以便在访问控制决策中利用最新的信任信息。通过结合零信任,统一身份单点登录管理系统能够实时调整访问权限,以应对不断变化的安全威胁和用户行为。

- 满足新的隐私和透明度法规要求:随着个人数据保护法规(如欧洲的GDPR)的实施,用户越来越关注其个人数据处理方式。零信任架构能够帮助组织遵守这些法规,特别是在涉及众多参与方的联盟网络中。通过统一身份单点登录管理系统与零信任的结合,可以应对目前系统的异质性、缺乏全球信任的CA,以及对个人数据保护需求的增加。

5. 增强访问安全性和持续监控:零信任架构下的访问请求是基于访问应用、访问途经、访问设备及访问请求的频率而持续动态评估的。结合统一身份单点登录管理系统,可以增强访问的安全性,无需考虑组织的IT资源和环境位于什么位置。此外,零信任还能够提供可信的访问请求日志,便于为后续出现潜在风险请求时的积极应对。

定位:该平台作为政府公共数据授权开发载体、政府相关部门进行监督管理的载体、城市数据要素新型基础设施以及地方数据要素流通的核心载体。它涉及授权运营管理、数据资源管理、数据产品服务、支撑服务四大核心功能。

目标:该平台旨在提供数据授权开发与运营全流程服务,确保公共数据的“原始数据不出域、数据可用不可见”,保障公共数据的隐私和安全。同时,平台提供数据分析结果,帮助决策部门进行针对性决策和服务,提高公共管理和服务的效率和质量。

统一身份单点登录管理系统需要结合零信任的优势体现主要包括以下几点:

1. 安全性需求:零信任模型通过“永不信任,总是验证”的原则,提高了系统的安全性。在单点登录系统中结合零信任,可以确保即使一个服务或应用被攻破,攻击者也无法横向移动到其他服务或应用,因为每个访问都需要重新验证身份。

2. 权限精细化管理:零信任架构能够提供基于角色的访问控制和最小权限原则,确保用户仅获得完成任务所需的最小访问权限。结合统一身份单点登录,可以在用户登录后,根据其身份和上下文环境动态分配权限,从而实现更精细化的权限管理。

3. 持续验证与监控:零信任架构强调对用户身份的持续验证和监控,结合单点登录系统,可以在用户登录后的一段时间内,持续监控其行为,如果发现异常行为,可以要求用户提供额外的认证信息,从而确保访问的安全性。

4. 适应多云和移动办公环境:随着云计算和移动办公的普及,企业需要面对更加复杂的访问场景。零信任架构结合统一身份单点登录,可以为用户提供便捷的访问体验,同时确保在不同设备和位置的访问都经过严格的安全验证。

5. 减少安全策略预分配带来的风险:传统的基于角色的访问控制往往预先分配权限,这可能带来权限滥用和内部威胁的风险。零信任架构通过动态评估,仅在需要时授予最小权限,有效减少了这类风险。

统一身份单点登录管理系统与零信任结合,可以大大增强系统的安全性、灵活性和可控性,适应现代企业对安全性、灵活性和高效性的需求。

统一身份单点登录管理系统结合零信任解决了以下问题:

1. 技术层面的问题:组织内使用的老旧系统复杂多样,来自不同供应商,使用的SaaS服务受license限制无法改造,即便是自研系统也会受到没有统一标准的影响,身份权限规则不一致,不同系统中人员权限不一致,统一身份体系难以接管。

2. 规划设计层面的问题:身份作为敏感信息,受体制规则和组织职能等因素限制,在垂直领域难以打通,因此需要从顶层设计角度出发,解决身份在行政级别线条与业务级别线条的连贯性。

3. 可信认证方式的问题:零信任架构默认不信任访问主体的身份,在单次会话全生命周期中持续验证访问主体的身份,并根据风险等级提供额外的认证因子,自适应SSO和MFA可在不影响用户体验的同时增加访问安全性。

4. 零信任架构的核心问题:零信任不为任何参与因素预置信任条件,其根本也是为了解决信任问题,通过动态的、持续的验证,判断访问主客体之间是否存在信任关系,以对主体到客体间的资源访问进行实时防护。

5. 应用价值的问题:零信任可以简化管理难度,降低代码流失率,资产管理精确到人,个人效能监测等。

5463

5463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?