💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

在车联网通信网络(V2X)中使用机器学习检测基本干扰攻击的研究

💥1 概述

摘要:

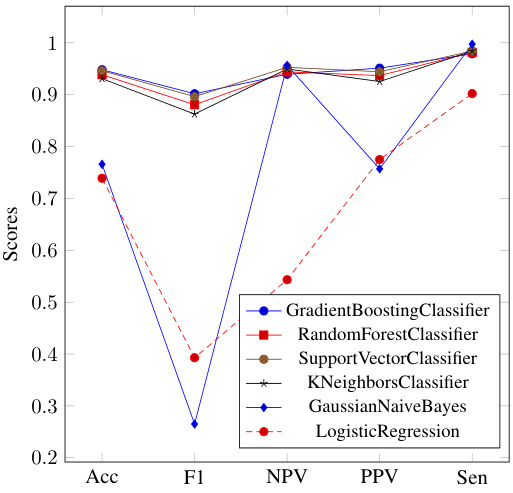

车辆对一切通信(V2X)正在全球范围内部署。在V2X中,消息用于车辆之间交换关键信息。然而,对频谱的干扰攻击可能会剥夺V2X无线电在道路上挽救生命的能力。本研究分析了两种对商用V2X无线电的原始干扰攻击。实验室结果显示,V2X网络很容易受到干扰攻击。为了避免这一威胁并促进道路上的生命安全,我们展示了一个监督式机器学习模型,可以以99.84%的准确率检测和分类原始干扰攻击的类型。

车联网通信(V2X)是一种即将到来的自组织通信架构,已经酝酿了十五年以上。目前部署的技术在5.9GHz许可的短距离通信(DSRC)频段上运行,也被称为安全频谱。V2X技术被设想为为道路用户提供事故预防服务。目前,现有的物理层(PHY)技术是IEEE 802.11p(DSRC)。最近,由3GPP标准协会提出了一种另类技术,统称为:蜂窝车联网通信(C-V2X)。这两种PHY架构提供类似的应用和网络层,遵循由车辆环境无线接入(WAVE)1609标准定义的共同方法。然而,这两种技术都使用容易受到干扰攻击的信道感知方法。

详细文章见第4部分。

在车联网通信网络(V2X)中使用机器学习检测基本干扰攻击的研究

I. 引言

车对万物通信(V2X)是一种已经开发了超过十五年的新兴临时通信架构。当前该技术的部署运行在5.9GHz的授权专用短程通信(DSRC)频段,也被称为安全频谱。V2X技术旨在为道路使用者提供事故预防服务。目前,现有的物理层(PHY)技术是IEEE 802.11p(DSRC)。最近,第三代合作伙伴计划(3GPP)标准协会提出了一种替代技术,称为蜂窝车对万物通信(C-V2X)。两种物理层架构都遵循由车辆环境无线接入(WAVE)1609标准定义的通用方法,提供类似的网络层和应用层。然而,这两种技术都使用易受干扰攻击的信道感知方法。

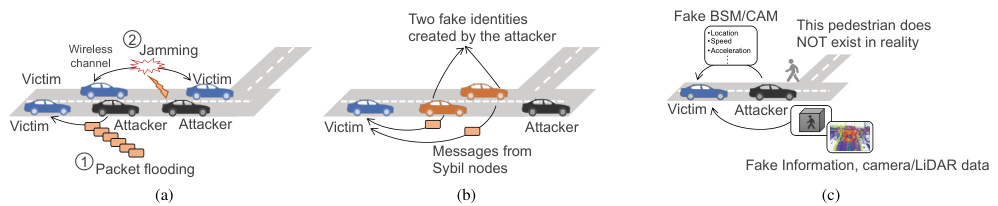

干扰攻击已被证实会阻止无线局域网和蜂窝网络中的站点(STA)访问无线介质[1]。如图1所示,干扰攻击可能发生在道路上的任何地方,可能会对依赖V2X技术在非视距条件下的道路使用者造成伤害。攻击者可以部署干扰设备,或者远程控制干扰器,以限制或拒绝安全信道的访问。直到最近,由于监管机构禁止销售干扰器,干扰攻击被认为不会大规模发生。然而,随着低成本软件定义无线电技术的最新发展,车辆网络容易受到恶意干扰。此外,通过在高碰撞区域战略性地放置这些恶意发射器,可能会形成通信盲区,而其唯一动机就是造成伤害。随着公众对V2X隐私问题的敏感性不断增加,可以预见一些通勤者可能会购买非法干扰器在驾驶时使用。类似的情况也出现在车队运营商和网约车服务中,其司机使用全球定位坐标(GPS)干扰器/欺骗器来规避监控。这些类型的攻击可能很难定位,尤其是如果它们是移动的。

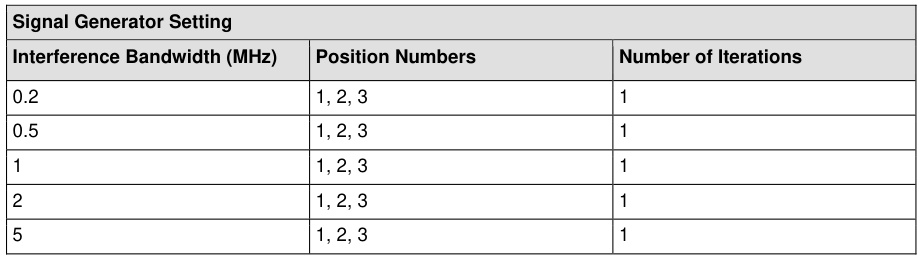

本文通过实验室实验强调,V2X发射器容易受到两种原始干扰攻击(PJA)。在PJA中,恶意发射器随意访问频谱,并在其影响范围内广播能量,目的是阻止V2X无线电接入信道,或者降低其正确接收数据包的能力。这些攻击利用了安全频谱信道是预先已知的事实。现有的V2X物理层并未提供任何电子战技术,用于在安全频谱内减轻或检测干扰攻击。

网络安全性一直是自蓝牙、LTE和WLAN等无线网络成为主流以及设备互联的事实标准以来的重要关注点。 我们发现其安全措施主要针对OSI模型的不同层级。通常采取的默认和常见措施包括在传输层使用安全证书对发送的数据进行加密和解密、MAC地址认证以及物理层认证。尽管这种防御机制[8]在限制和防止干扰攻击方面表现出色,但安全性的代价是延迟增加和效率降低。

智能交通系统(ITS)也可能成为干扰威胁的目标,因此其安全性必须与Wi-Fi和蜂窝网络的对应系统相当。 因此,基本安全消息(BSM)作为ITS中通信的主要数据类型,是需要保护的关键对象,以确保安全应用的稳健性。DSRC协议是这些网络中使用的协议,而大部分安全措施发生在应用层。在车对车网络(VANET)中,干扰器通常是持续的、随机的或智能的。它们的攻击方式是通过引入拜占庭故障来针对无线网络,即从某个设备发出的数据流出现损坏[9]。对于5G网络检测智能干扰器的研究也在呼吁使用机器学习,尽管其中一些研究集中在数据包层检测[10][11]。或许可以将可靠性量化为“干扰信号与接收信号比”,并探索使用冗余来克服干扰。

在以网络为依托的C-V2X协议的第3模式下运行时,可以使用移动边缘计算(MEC)服务器来检测快速请求高优先级V2X服务的恶意网络节点[12]。 MEC服务器通过分析传输的流量内容来检测恶意节点。恶意概率与许多因素有关,例如资源请求的频率、数据包大小、服务持续时间、服务优先级等……使用Sigmoid激活函数的神经网络用于检测。然而,在网络覆盖不可用的区域,MEC可能无法协助进行检测。

IV. 结论

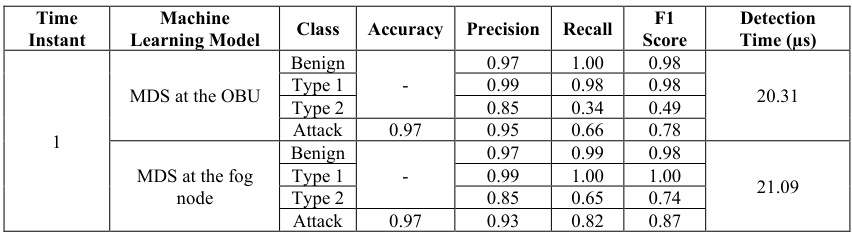

我们证明了干扰攻击可以破坏V2X网络中所有节点之间的通信。我们识别出了能够区分正常无线通信、环境噪声和干扰的信号处理特征启发式方法。开发的机器学习(ML)模型显示出很高的分类准确率。未来的工作打算研究更多的干扰攻击,提出一种缓解方案,并与其他干扰检测/缓解方案进行比较。

一、V2X通信网络概述

-

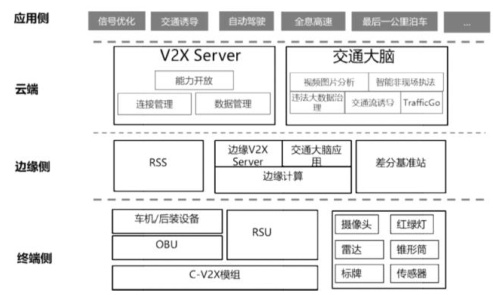

定义与架构

V2X(Vehicle-to-Everything)是车联网核心技术,通过无线通信实现车辆与车辆(V2V)、基础设施(V2I)、行人(V2P)、网络(V2N)的全方位信息交互。其系统架构分为三层:- 云端:V2X Server负责数据管理与交通优化;

- 边缘侧:RSU(路侧单元)与边缘计算节点支持实时数据处理;

- 终端侧:车载单元(OBU)、传感器及C-V2X模组实现数据采集。

-

技术标准

- DSRC:基于IEEE 802.11p标准,工作在5.9 GHz频段,适用于短距离低时延通信;

- C-V2X:基于蜂窝网络(4G/5G),支持更大覆盖范围与高吞吐量,融合LTE-V2X与5G NR技术。

-

应用场景

包括自动驾驶协同决策(如碰撞预警)、智能交通信号优化、行人安全预警及能源效率优化。

二、车联网中的基本干扰攻击

-

定义与形式

干扰攻击(Jamming Attack)通过发射高功率信号阻塞无线信道,破坏V2X通信的可用性,常见类型包括:- 频谱干扰:覆盖合法频段(如5.9 GHz)导致信号丢失;

- GNSS干扰:通过噪声信号干扰全球导航卫星系统,导致车辆定位失效;

- 滚动干扰:结合信号拦截与干扰,阻止车辆接收正确信号。

-

攻击特征

- 物理层特征:信号强度异常波动、误码率(BER)骤升、信道占用率异常;

- 网络层特征:数据包丢失率增加、通信延迟超过阈值(如V2V通信要求延迟<100ms);

- 时空关联性:攻击多发生在交通密集区域或特定时间段。

- 物理层特征:信号强度异常波动、误码率(BER)骤升、信道占用率异常;

三、机器学习在干扰攻击检测中的应用场景

-

典型算法与任务

- 异常检测:通过无监督学习(如K-means、自编码器)识别信号强度、误码率等指标的异常模式;

- 分类任务:监督学习模型(如随机森林、CNN)区分正常通信与干扰攻击;

- 时序预测:RNN、LSTM分析通信延迟与数据包丢失的时序特征。

-

关键数据源

- 物理层数据:RSSI(接收信号强度)、信道状态信息(CSI);

- 网络层数据:数据包传输率、端到端延迟;

- 环境数据:车辆密度、地理位置、时间戳。

四、现有研究进展

- 模型创新

- 深度学习融合模型:

- CNN-BiSRU:结合卷积神经网络与双向简单循环单元,在CICIDS2018数据集上实现99.8%的DoS攻击检测精度;

- CBAMTL-MobileNet V3:引入注意力机制与迁移学习,提升轻量级模型的特征提取能力,F1分数达0.998;

- 联邦学习框架:基于GRU与随机森林集成,在车载传感器网络中实现99.5%的攻击检测率,同时保护数据隐私。

-

不平衡数据处理

- 对抗生成网络(WGAN-GP) :生成少数类攻击样本,缓解车联网数据集中的类别不平衡问题,F1分数提升至0.9997。

-

性能对比

算法 准确率(%) F1分数 数据集 参考文献 Gradient Boosting 94.81 0.978 VANET CNN-BiSRU 99.83 0.998 CICIDS2018 AQVAE-RGSNet 99.97 0.9997 CICIDS2017

五、性能指标与局限性

-

评估指标

- 准确率(Accuracy) :整体检测正确率;

- 召回率(Recall) :避免漏检攻击的关键指标;

- F1分数:平衡精确率与召回率的综合指标。

-

主要挑战

- 数据质量:真实攻击样本稀缺,合成数据与真实环境存在偏差;

- 对抗攻击:对抗样本可导致模型性能显著下降(如准确率下降30%);

- 实时性要求:车载设备算力有限,轻量化模型与边缘计算部署是难点。

六、未来研究方向

- 多模态融合:结合物理层信号特征与网络层协议分析,提升检测鲁棒性;

- 边缘-云协同:通过联邦学习实现分布式模型训练与实时响应;

- 对抗防御:开发针对对抗样本的防御机制,如对抗训练与动态模型更新;

- 标准化数据集:建立涵盖多样化攻击场景的开放数据集(如5GAA的干扰特征库)。

结论

机器学习在V2X干扰攻击检测中展现出高精度与自适应性,但其实际部署需解决数据质量、实时性及安全性问题。未来研究应聚焦于算法轻量化、多模态数据融合及标准化评估框架,以推动车联网安全技术的规模化应用。

📚2 运行结果

部分代码:

function v = read_complex_binary (filename, count)

%% usage: read_complex_binary (filename, [count])

%%

%% open filename and return the contents as a column vector,

%% treating them as 32 bit complex numbers

%%

m = nargchk (1,2,nargin);

if (m)

usage (m);

end

if (nargin < 2)

count = Inf;

end

f = fopen (filename, 'rb');

if (f < 0)

v = 0;

else

t = fread (f, [2, count], 'float');

%t = fread (f, count, 'float');

fclose (f);

v = t(1,:) + t(2,:)*i;

[r, c] = size (v);

v = reshape (v, c, r);

end

🎉3 参考文献

文章中一些内容引自网络,会注明出处或引用为参考文献,难免有未尽之处,如有不妥,请随时联系删除。

285

285

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?